Настраиваем клиент Dark Comet

Продолжаем настраивать троян и готовим клиент Dark Comet к работе на стороне администратора. Суть настроек, вобщем, в этой части такова, чтобы правильно распределить ресурсы и автоматизировать инструменты, имеющиеся в арсенале Dark Comet. Как настроить сервер Dark Comet, читайте в статье Тёмная комета для Windows.

Возможности клиента располагаются в меню:

DarkComet-RAT – Client settings

По нажатии увидите окно настроек, которые можно изменять в левой окна части:

- General Settings – Общие настройки

- Client Layout – Внешний вид клиента

- Functions Manager – Менеджер функций

- Manage FTP Wallet – Управление футляром FTP

- Embedded FTP Client – Встроенный клиент FTP

- NO-IP Updater – обновление учётной записи для No-IP

- Pushme notify – сообщение через мессенджер “Pushme” (не описываю – я им не пользуюсь, о чём писать – не знаю)

- Manage users groups – Управление группами пользователей

- Take some notes – Записки

- Manage local DB – Управление локальной базой данных

- Read EULA – Пользовательское соглашение от Dark Comet-RAT

- Search for updates – Обновления Dark Comet

- About Dark Comet – о команде Dark Comet

Клиент Dark Comet: что нужно настроить?

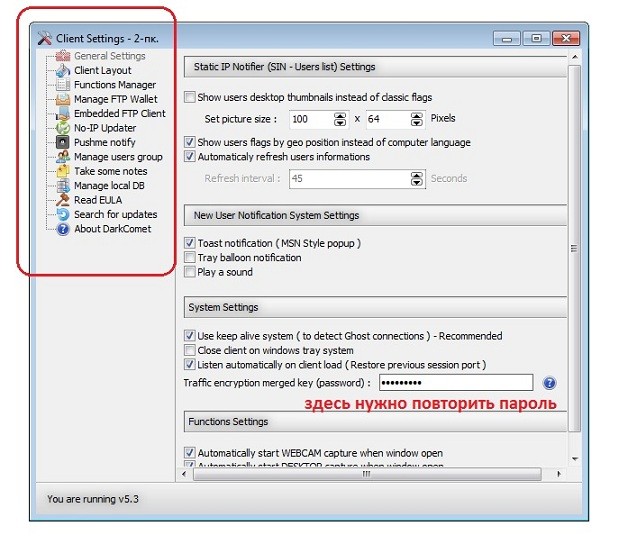

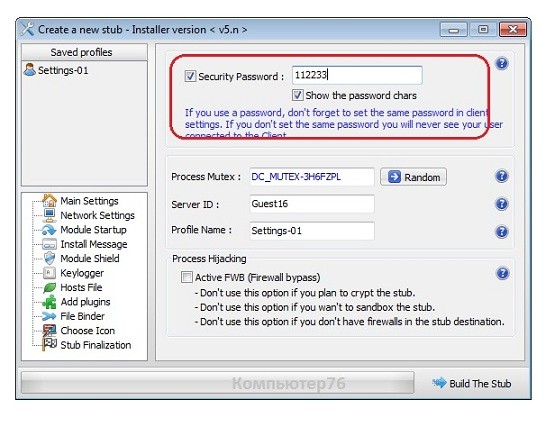

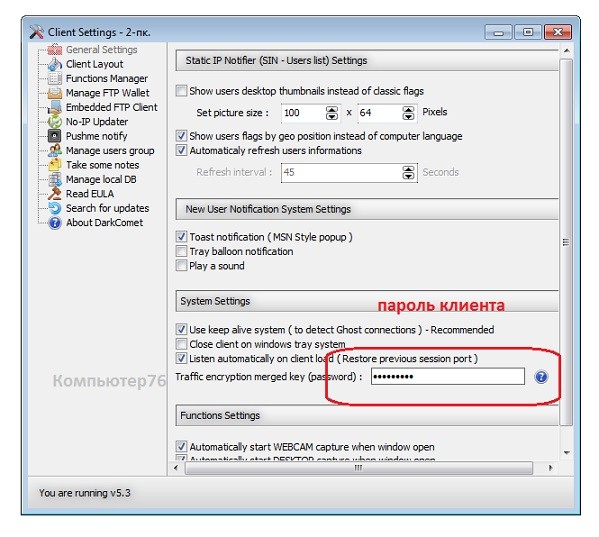

General Settings

Здесь самое главное не забыть указать (а точнее, повторить) введённый ранее пароль в окне Main settings при настройке сервера Dark Comet (читайте статью “Тёмная комета для Windows: настройка Dark Comet“). Шифрование трафика необходимо, и вводимый пароль по умолчанию 0123456789 нам не нужен. Допустим, меняем его на пароль

112233

Тогда окна настроек клиента и сервера в строках ввода пароля шифрования трафика будут выглядеть вот так:

Повторите пароль (его не видно, точки одни):

Без сего действа никакую жертву хакер не увидит. Ну, остальные настройки выставляются администратором эмпирическим путём. В них можно выставить размеры появляющихся на стороне клиента (то есть как будете видеть их вы) окошек, их стиль, автоматический видеозахват веб-камеры, Рабочего стола и звуков жертвы (как только хакер запустит эту функцию). Вот они кратенько:

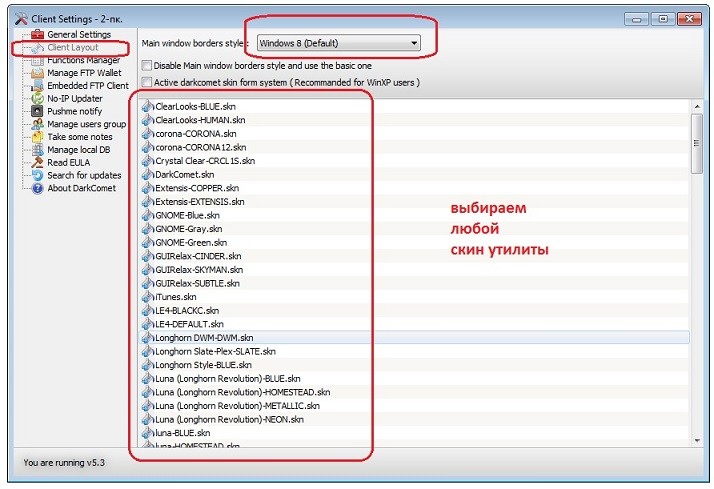

Client Layout – Внешний вид клиента

Вообще никогда не рассматривал этот пункт: как-то побоку, каким образом выглядит у меня клиент Dark Comet. Скины по умолчанию меня абсолютно устраивают. Вы можете выбрать, благо есть из чего:

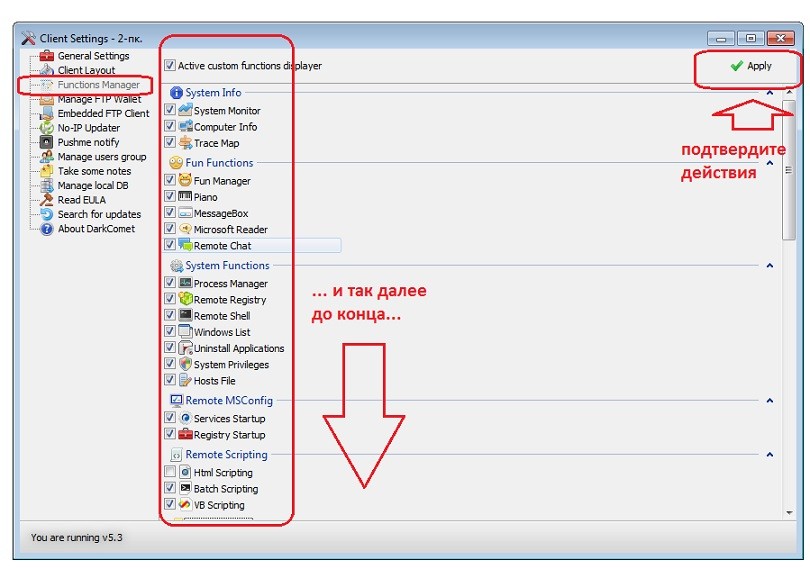

Functions Manager – Менеджер функций

Вот и интересное окно. В его настройках вы обнаружите всё, что хакер способен сотворить с системой жертвы. Даже беглый осмотр показывает, что, попади троян в Windows, она сразу работает против его, сдавая пользователя с потрохами – ведь она ему уже не принадлежит. Для ознакомления со всеми функциями смело активируйте все пункты огромного меню настроек (“работая” жертву стоит активировать лишь некоторые из них – иначе хакера вычислят мгновенно):

Коротенько об открывшихся возможностях в соответствующих разделах:

- System info. Пункты меню позволят отобразить полную информацию о системе жертвы с местонахождением по картам Google Maps (но губу раскатывать не стоит – работает ни шалко ни валко)

- Fun Functions. Представьте, ничего не подозревающий пользователь вдруг слышит звуки пианино, читает какие-то сообщения, видит призыв к общению в чате… Предусмотрена работа с документами MS Office.

- System Functions. Хакер может видеть запущенные процессы, править реестр, грузить шеллы, удалять программы, редактировать hosts файл.

- Remote Msconfig. Позволит редактировать настройки утилиты msconfig – что это такое, объяснять не нужно: всем известны возможности и предназначение утилиты Конфигурации Windows.

- Remote Scripting. Позволит хакеру исполнять незаметно необходимые скрипты через батники и VBScript -ы. Вот лишь самые безобидные из шуток, которые можно провернуть с их помощью.

- Password/Data. Пароли и закачки. Первое почти не работает в этом виде, как представлено, второе – если торрент-клиент установлен, выдаст всё с лихвой.

MSN Functions. Функции MSN-клиента. Ну… Вы пользуетесь мессенджером от Microsoft? Я никогда этого не делал, но если вам нужно – Dark Comet к вашим услугам - Spy Functions. Шпионские функции позволяют включить веб-камеру жертвы (если драйвер камеры будет корректно обнаружен), услышать проигрываемые системой звуки, посмотреть, что происходит на экране компьютера, включить перехватчик клавиатуры.

- Network Function позволяет хакеру рассказать всё о сетевых настройках компьютера жертвы, выдать пароли к беспроводным соединениям, посмотреть на открытые порты, просканировать сеть компьютера жертвы и др.

- Misc Functions. Работает с принтером сервера и отображает содержимое буфера обмена жертвы (скопировать и вставить пароли он бесследно не сможет)

Computer Power управляет питанием компьютера. Весь спектр действий: от перезагрузки и выключения до блокировки учётной записи. - Restart Socket перезагрузит клиент и серевер

- Server Actions – функции управления сервером Dark Comet на стороне жертвы (заблокировать компьютер пользователя, выключить или перезапустить сам сервер, отредактировать и т.д.)

- Udate Server – забудьте о пункте, если не собираетесь сервер обновлять.

Manage FTP Wallet – Управление футляром FTP

Следующие два пункта я пока опущу – здесь представлены настройки FTP для передачи и обмена данными между клиентом и сервером. Работу и настройку каналов лучше провести на конкретном примере. Статью просто дополню. Чуть позже.

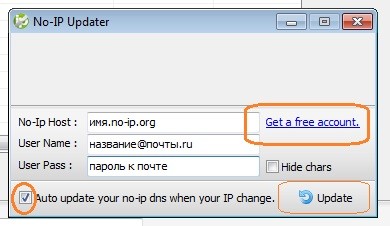

NO-IP Updater – обновление учётной записи для No-IP

Так для корректной работы клиента хакеру требуется облачная система перенаправлений адресов и динамических DNS, в сборку Dark Comet встроена возможность напрямую соединиться с одной из старейших сервис-компаний в этой области No-IP. Так что перед работой необходимо зарегистрироваться и получить аккаунт в службе. Как это сделать, статья пишется. Если владеете английским, легко самому сделать. А пока учтите, что редактировать настройки No-IP аккаунта клиент Dark Comet может прямо отсюда:

Начать регистрацию можно прямо сейчас, щёлкнув по ссылке Get a free account.

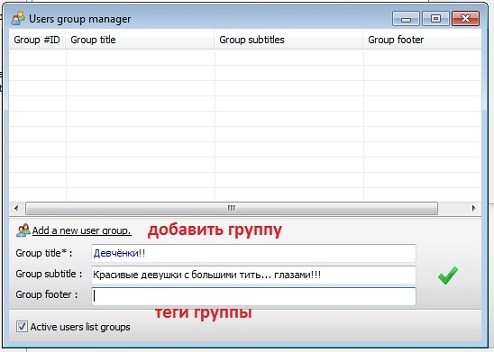

Manage users groups – Управление группами пользователей

Здесь можно сортировать попавшихся на удочку или вполне официально закреплённых пользователей на группы по каким-то признакам:

Manage local DB – Управление локальной базой данных

Здесь будут собраны все “клиенты” хакера. Это позволить переходить от сервера к серверу в режиме онлайн или просто настраивая сервера на компьютерах пользователей по усмотрению.

Ну, а остальные пункты, думаю, особых комментариев не требуют. Обычно эти пункты никто не смотрит.

В следующий раз рассмотрим работу Dark Comet на примере, проведём критический анализ работы и научимся от неё избавляться.

Успехов