Взлом WiFi с помощью airodump-ng .

Теперь можно конкретизировать цель. Хакер выберет определённую жертву. Начнёт, как вы знаете из ознакомительного урока про Сниффер airodump-ng, с ближайшей точки доступа: более сильный сигнал, более весомые пакеты, наименьшие в них потери. Порядок действий при работе с точкой доступа жертвы примерно такой же, как и при обычном запуске сниффера, только теперь, имя представление о близлежащих сетях, взлом WiFi через сниффер нужно запускать против одной и конкретной жертвы.

Модем в режиме мониторинга, снифер “понюхал” близлежащие сети. Начинаем взлом WiFi.

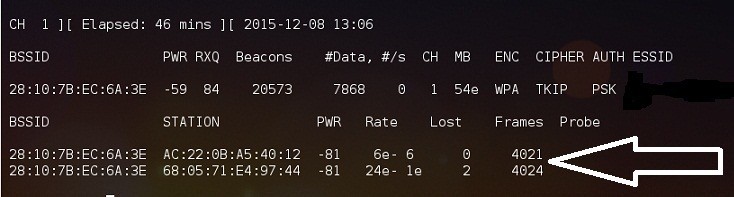

Запустим airodump-ng с более конкретной задачей. Причём сразу создадим текстовый файл, который будет нести нужные данные. Они будут расшифровываться другими программами, в том числе Wireshark. Сразу хочу предупредить – до взлома ещё далеко, ибо данные, которые в файлах airodump-ng будут сохранены в зашифрованном виде, и невооружённым взглядом на них смотреть бессмысленно. Работаем жертву и укажем снифферу полную о ней информацию. Я выберу цель попроще с протоколом шифрования попроще (2 строка сверху с mac адресом 28:10:7B:EC:6A:3E). Но разницы особой нет. СРАЗУ СОВЕТ. Запущенный сниффер видит не только сами точки доступа, но устройства-клиенты, к ним подключённые. Это означает, что:

- хакер к взламываемому роутеру достаточно близко

- хакер может контролировать устройство-клиент с помощью метода деидентификации. Подробнее об работе в статье Взлом WiFi при помощи airodump и Как отключить WiFi на расстоянии

Запустим терминал с командой в таком виде :

airodump-ng - -channel 1 - -bssid 28:10:7B:EC:6A:3E -w 22 wlan0mon

или

airodump-ng -c 1 -b 28:10:7B:EC:6A:3E -w 22 wlan0mon

где,

- airodump-ng – название утилиты

- channel 1 (она же -c) – номер канала связи

- bssid или -b – mac адрес устройства

- write 22 ( она же -w) – команда на запись документа под названием “22” (или назовите, как вздумается)

- wlan0mon – интерфейс “нюхающего” устройства, то есть нашего модема.

Последовательность команд (после “- -” ) – любая, просто не забывайте указывать интерфейс вашего модема. Будьте внимательны с синтаксисом команд, если утилита выбрасывает на справку, проверьте правильность ввода символов.

Ну что, выдаваемую в терминале информацию вы читать умеете. Придётся подождать некоторое время, пока число в столбце #Data не превысит отметку хотя бы 6000 или 7000 или пока в окне терминала справа, возле даты и времени запуска утилиты не появится сокровенная и желаемая запись

WPA handshake: mac-адрес-жертвы

У всех этот процесс занимает времени по-разному ( взлом WiFi – дело творческое). И вот здесь хакера ожидают некоторые тонкости. Возможны два варианта развития событий.

Если вы дождались появления отметки WPA handshake: mac-адрес-жертвы, считайте, что взлом WiFi почти состоялся: на компьютерном жаргоне это называется квитирование с подтверждением. То есть точка доступа ответила сниффер, что готова с ним сотрудничать. Но в утилите airodump-ng этого можно ждать бесконечно. Как ускорить процесс, читайте во второй части. Советую не ждать, пока файл с WPA handshake разрастётся до неимоверных размеров и сразу попробовать реассоциацию узлов, описанную во второй части статьи. Вероятность появления ключевой комбинации резко повысится. Читайте, там всё подробно.

Рано или поздно сниффер можно будет остановить командой Ctrl + C. Теперь перейдите в Домашнюю папку (туда все файлы и скидываются):

и взгляните на созданные файлы. Их четыре, но нас интересует пока только один. Они имеют вид: название-файла-01.* Вот они у меня:

Или вот как на них посмотреть командой в терминале (команда ls):

Продолжение в статье Взлом WiFi при помощи Airodump-ng . Часть вторая.