Рассмотрим сниффер Airodump-ng в Кали Линукс. Сегодня продолжим работать в Кали Линукс, и в продолжение темы про перехват пакетов потренируемся “понюхать” близлежащие беспроводные точки доступа на предмет попользоваться (в будущем) халявным интернетом. Поможет нам в этом вшитый в Кали Линукс сниффер airodump .

Рассмотрим, как работает сниффер airodump на конкретном примере.

Я предполагаю, что ваш компьютер или ноутбук уже оснащены модемом, который поддерживает режим мониторинга, и как его в этот режим перевести вам известно. В противном случае ознакомьтесь поближе с предыдущей статьёй Про перехват пакетов . Там всё подробненько описано, там же в одной из ссылок и список поддерживаемых модемов.

НЕМНОГО ТЕОРИИ

Интересующий нас сниффер airodump-ng – это небольшая утилита, входящая в состав пакета airodump-ng, позволяющая перехватывать информационные пакеты, “летящие” мимо нашего модема, то есть передаваемые близлежащими роутерами и другими устройствами с беспроводной точкой доступа. Иногда сниффер airodump можно использовать с целью определения этих самых точек доступа для сбора информации о них. Переводим модем в режим мониторинга. Если забыли, то это делается командой в терминале:

airmon-ng start wlan0

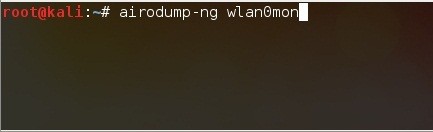

Так, в моём случае я сделаю это так (самая первая команда):

Соединение теперь обозначено как wlan0mon (выделено белым). Запускаем через модем airodump-ng командой

airodump-ng wlan0mon

Вот и сниффер airodump-ng в работе:

Давайте посмотрим на окно терминала вооружённым взглядом. Ну что… Обнаружена всего 1 точка доступа (ТД или AP – access point), для описания функций снифера как раз. У вас список может быть погуще, я, признаться, нахожусь сейчас в малообжитой местности. Если вы будете тренироваться, скажем, дома, то список у вас может быть куда более обильнее.

Что показывает сниффер airodump ?

Притормозим работу сниффера клавишами Ctrl + C. Чуть подробнее о видимом в окне терминала:

- Строка CH перелистывает рабочие каналы беспроводных точек. На данный момент нам это ни к чему, точек и так немного, так что номер рабочего канала нам ничего не скажет.

- С датой запуска сниффера и временем его работы всё ясно.

- Столбец BSSID – мас адрес работающего устройства.

- Столбик PWR – мощность источника беспроводной точки доступа. Числа вниз за минусом – примерное расстояние до точки доступа. То есть, чем число меньше, тем она ближе. Не стоит напоминать, что чем ближе точка, тем эффективнее будет атака.

- BEACONS – количество перехваченных на данный момент сигналов работающих устройств. Грубо говоря, эта информация от точки доступа, которая говорит “я здесь, я работаю, давайте подключайтесь”. Но особой для нас важности она не несёт.

- #Data – число “полезных” в составе сигналов пакетов. Вот об этом чуть позже в другой статье.

- Столбик #/s – число пакетов, перехваченных за определённый промежуток времени работы снифера.

- CH – снова номер канала работы точки доступа. Каждый из них старается работать именно в выделенном канале, чтобы друг другу не мешать. Но не удивляйтесь, если несколько точек “сидят” на одном канале. Для хакера это минус в результативности перехвата, сигналы между такими точками будут короче, короче будет и радиус действия таких ТД.

- MB – максимальная скорость, поддерживаемая ТД. 54e. , 54. , 54e с другими числовыми значениями – вот такие символьные обозначения нас будут сопровождать. Точка “.” означает, что сигнал содержит последовательность байтов информации, показывающую начало информационного кадра, предварительное сообщение; символ “е” и предшествующее ему число обозначает эффективность или скорость передачи. В нашем случае всё просто – 54е – скорость передачи превышает 54 Мбит/сек с поддержкой QoS (обеспечение заданной скорости передачи пакетов). Учитывая, что поддержку QoS осуществляют сети 802.11n , можно утверждать мы имеем дело именно с сетью, транслирующей сигналы в этом стандарте. Просто пока примем к сведению эту информацию.

- ENC – тип шифрования соединения. Мы столкнёмся с типами WPA, WEP, WPA2,

- CIPHER – протокол шифрования. В моём случае одна из сетей поддерживает протокол ССMP, пришедший на смену TKIP. Об этом также чуть позже.

- AUTH – тип аутентификации, затребованный этой ТД. В большинстве случаев указанный на фото – PSK (иногда MGT).

- Наконец, ESSID – собственно, название беспроводной ТД.

Кроме основной информации о точке доступа, сниффер отображает и строки (в моём случае одну строку) и о клиенте, в данный момент подключённому к ТД. Смотрите, все mac адреса устройств в обеих строчках дублируются. То есть в верхней части утилиты отображены точки доступа, во второй – клиенты, к точкам доступа подключённые. Как отработать конкретный адрес или конкретную точку доступа беспроводной сети, почитайте в статье Снифер airodump-ng . Взлом WiFi.

Привыкайте к полученной информации, скоро пригодится. Успехов.