Как подделать расширение файла ?

В статье про расширение файлов упоминалось о том, что его, расширение, можно подделать, выдавая одну программу или файл за нечто другое. Так, вирус или троян могут легко замаскироваться под песню. Например, хакер может быстренько подделать расширение файла, манипулируя символами Юникод. А если пользователь не позаботился о том, чтобы расширения были доступны его взору, достаточно было буквально добавить к названию вируса через точку знакомые каждому три-четыре символа, и окончательно запутать несведущего юзера, выдав зловреда за “законно” присутствующий файл.

Конечно, сегодня на такие манипуляции попасться всё сложнее. Но проблемы с “поддельными” изображениями продолжают надоедать пользователям. И пользователю не следует полагаться лишь на отображение расширений в Свойствах папки Windows. Подделать расширение файла можно и другим способом. Вот их последовательно и рассмотрим.

Как заставить Windows отображать расширение файла?

Так, в своё время получил распространение эксплойт Юнитрикс, суть которого заключалась в использовании специальных Юникод-символов (в особой последовательности) в наименовании файла таким способом, чтобы расширение стояло не на привычном для нас месте, а где-нибудь посередине названия или поближе к концу его имени. Вобщем, этот шрифт заставит печатать символы наоборот, на арабский манер. Смотрим как выглядит этот трюк на самом простом примере.

Как подделать расширение файла: превратим программу в рисунок

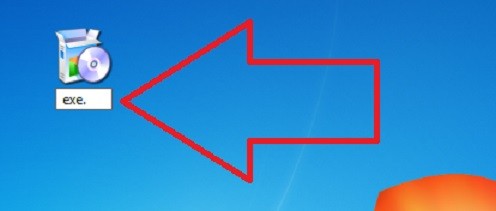

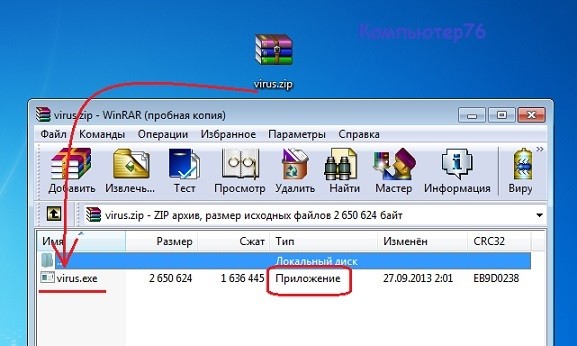

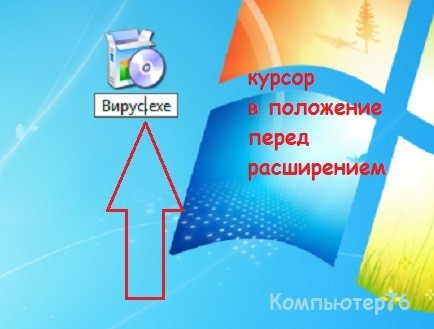

От вас потребуется лишь крохи внимания и немного времени на тренировку. Я выберу любой исполнительный файл (условно вирус) с расширением .exe – в Свойствах папки системы Отображать расширение файлов уже стоит:

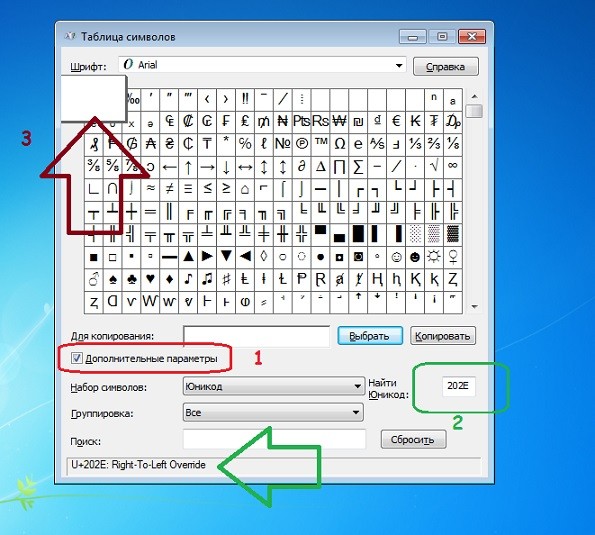

А теперь найдём пресловутый шрифт в чреве Windows. Вызовем строку поиска клавишами WIN + R и введём команду charmap. Появится окно Таблицы символов. А теперь:

- установите галочку напротив Дополнительные параметры

- в поле Найти Юникод найдите его по номеру 202E (отображение символов справа-налево)

- выберите в таблице – он сверху слева первый; нажмите Выбрать:

- Теперь переименуем подготовленный “вирус”. В процессе переименования (выделить файл + F2) сотрите имя, оставив лишь само расширение с точкой .exe). Вот так:

- Теперь нажмите Ctrl + V. Обратите внимание – расширение “перепрыгнуло” не на “своё” место:

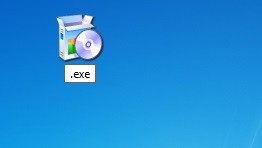

- Нам осталось ввести желаемое расширение, НО учтите, что буквы и цифры пойдут в обратной последовательности. Например, jpg вводим как gpj , avi будет у нас как iva. И так далее, в том числе и самим именем. Одно НО – старайтесь для начала выбрать в качестве поддельного приложения то, что в своём расширении содержит ИМЕННО 3 символа (avi, pdf, mp3, jpg и т.д.), иначе запись в режиме наоборот сыграет с вами плохую шутку, и имя файла в итоге будет выглядеть ну очень уж некорректно

- Ну, что, сейчас нужно будет писать слова наоборот. Продумайте, как будет называться будущий файл. Я просто укажу расширение, замаскировав под jpg. Так и пишу:

gpj

А вы смотрите на экран. Вот и результат:

Иногда система просто не даёт печатать символы уже на этапе, когда вы выбрали Юникод 202E. В этом случае можно воспользоваться сторонним набором символов. Например, BabelMap. Утилита лежит здесь:

http://www.babelstone.co.uk/Software/BabelMap.html

Идеально? Не тот случай – ловушка для бабушек. Многие факторы выдают странность файла. И если с названием можно что-то ещё придумать, то его свойства по нажатии по файлу кнопкой правой мышки выдают его принадлежность. Да и в проводнике Windows он будет отображаться “как следует”:

Плюсом к тому хакер не сможет переслать такой “фото” открытым текстом – современные браузеры перехватывают попытку переименовать файл “справа-налево”, просто запрещая передачу.

Вобщем это вариант – скорую руку. Можно приложить фантазию и изменить файл-вирус до неузнаваемости. Но есть ещё варианты.

Как подделать расширение файла: обновите ПО до последних версий

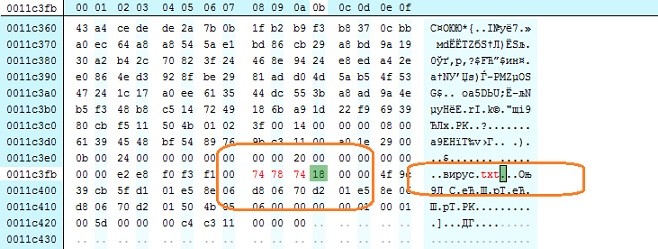

Сколько говорили про важность обновлений… И не только для Windows. А вот любимец пользователей упаковщик-архиватор WinRAR замечен за нежеланием отображать реальное расширение файла, подделанное hex-редактором. Это было возможно при условии, что пользователь поторопится запустить подделку прямо из архива, не распаковывая. Напомню, запаковав вирус в архив, хакер мог hex-редактором скорректировать его имя:

При определённых обстоятельствах, можно этого добиться и в современных версиях программ. Взгляните:

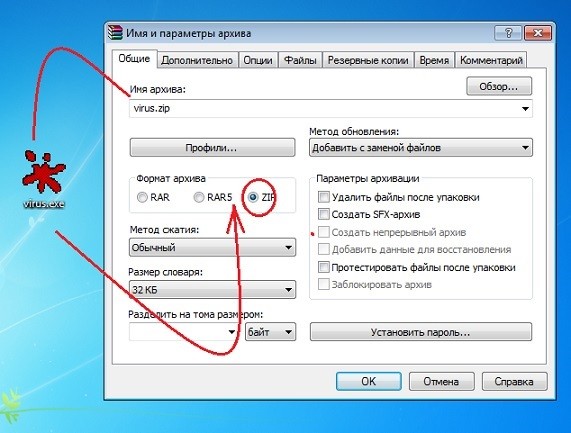

- воспользуемся hex-редактором посложнее (для примера я использую пробную версию Hex Workshop) и архиватором RAR

- хакер упакует в архив вирус обычным порядком:

пока всё отображается своим порядком – ничего необычного:

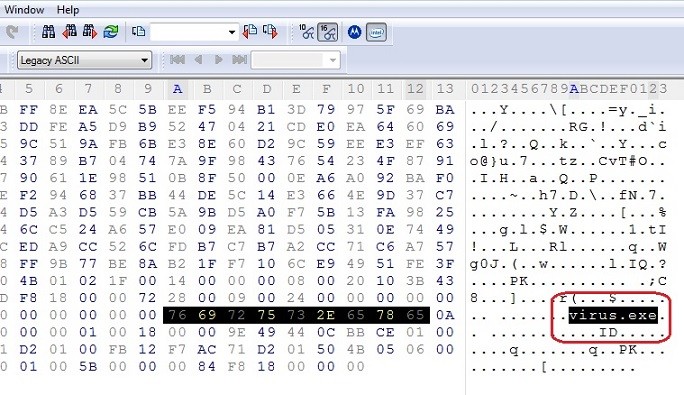

- перед забросом архив откроется в hex-редакторе. Хакеру стоит лишь обнаружить имя запакованного вируса (строкой поиска, но, если на пальцах объяснять, он располагается в конце кода – он почти всегда на своём месте). Здесь, конечно, есть куча нюансов, которые мы рассмотрим на отдельных примерах, но для примера хватит:

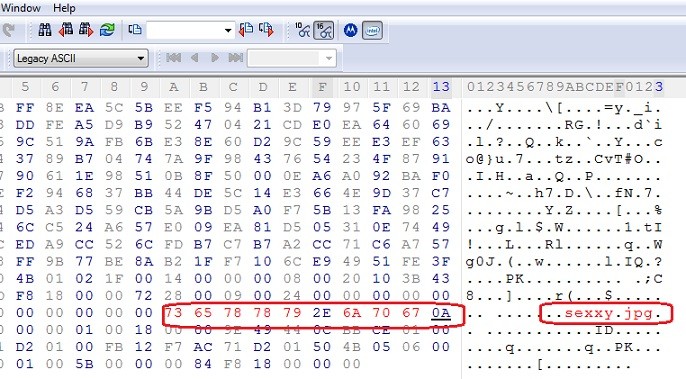

- я быстренько меняю имя и расширение файла (количество символов и в имени и в расширении лучше соблюдать):

- сохраняемся, закрываем и проверяем, что получилось. Результат – на следующем фото:

Как вы понимаете, запихивать исполнительный файл в архив в чистом виде, меняя затем расширение, никто не собирается – он просто не откроется. До помещения в архив файл проходит определённую несложную обработку, после чего он открывается как хакеру нужно. И что самое главное, НИ ОДИН РЕКЛАМИРУЕМЫЙ БРАУЗЕР не сможет определить настоящее содержимое архива при движении заражённого RAR и ZIP по сети.

Как подделать расширение файла: специальные программы

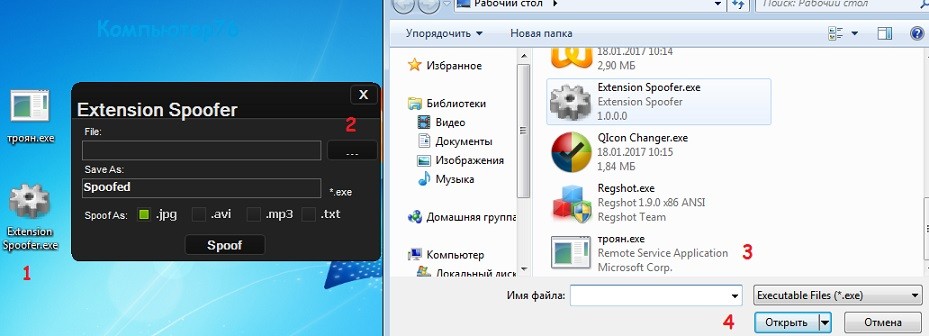

Для того, чтобы обманывать, есть готовые утилиты. Такие как Extension Spoofer, которая приобрела немалую популярность. Однако на поверку они занимаются тем же, чему вы научились в первой части статьи: используют метод перестановки настоящего расширения в имя файла, вызывая обман зрения у жертвы. Единственный, но бесспорно жирный плюс – готовый Windows интерфейс, благодаря которому можно сосредоточиться на максимально приемлемом имени файла. Взгляните, как работает Extension Spoofer:

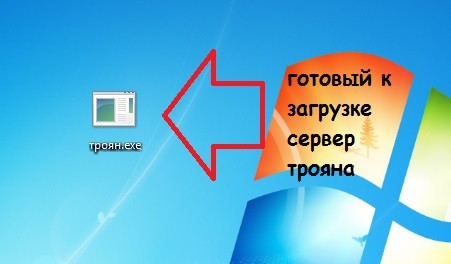

- обработаем спуфером известный вам по статье Тёмная комета для Windows троян Dark Comet-RAT

- запускаем Extension Spoofer и указываем на троян:

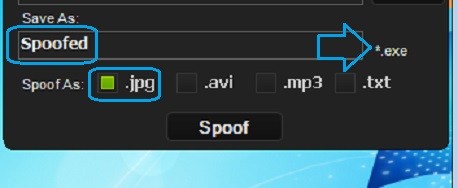

- после появления в строке пути файла можно будет продолжить работу, выбрав поддельное расширение из 4-х вариантов (в моей версии утилиты). Но, как видно из фото, по умолчанию будущему трояну будет присвоено имя Spoofedexe.jpg:

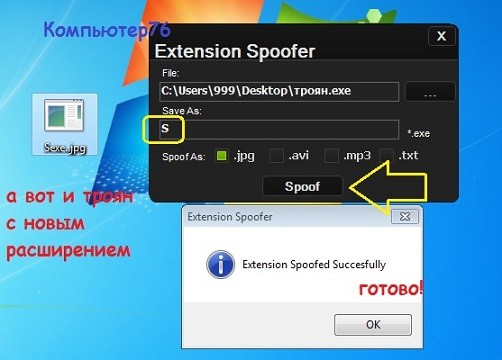

- … а значит хакеру нужно до .exe придумать букву или часть слова, которое, соединившись с exe примет осмысленное содержание. Ну, что приходит на ум? Буква S, например. Вот и получается:

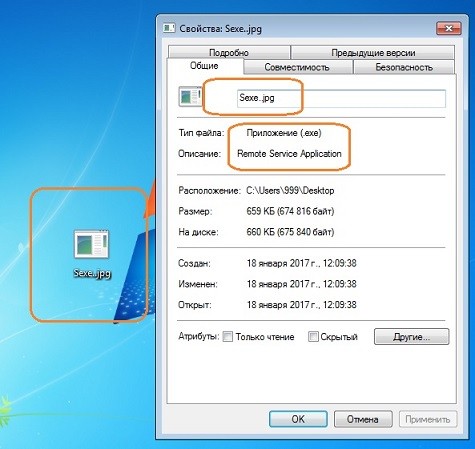

Выглядит презентабельно, однако хакеру снова придётся рассчитывать на неосмотрительность пользователя, ибо в Свойствах новый троян всё равно определяется проводником как Приложение:

Кстати говоря, вы можете заострить внимание и на том факте, что ярлык трояна также выглядит неестественно и явно присущ исполнительному, нежели медиафайлу. Что тоже может выдать его с головой или вызвать подозрения. Но это как раз для хакера и не проблема, так как подменой иконок занимается множество утилит. Я рассматриваю работу в одной из них в статье Как спрятать троян в рисунок?.

Продолжение будет…