Взлом wifi при помощи Gerix .

Всем привет, сегодня мы поговорим об очередной программе для взлома беспроводных сетей, и сейчас очередная утилита для взлома и не только под названием Gerix (“Джерикс”). Как обычно, почему-то, в Кали Линукс она не входит, однако в предыдущую версии BackTrack Linux она отлично вписалась. Что произошло – непонятно, почему программу в состав Кали не включили, однако немало приверженцев Gerix протестует по поводу её отсутствия, и потому давайте её установим что-ли…

От себя добавлю, что для подбора паролей WPA лучше использовать пакет Aircrack. Однако рассматриваемая утилита может использоваться успешно и в других целях, которые мы потихонечку разберём. Но сначала о проблемах.

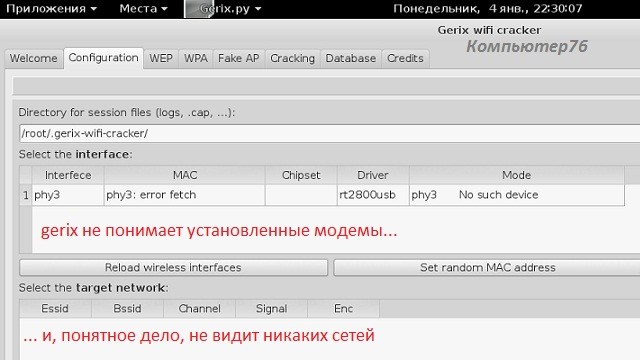

Так, при установке скрипта, который прекрасно работал в BackTrack , пользователи Кали 2.0 (и предыдущей версии Кали также) при запуске наблюдали примерно такую ошибку:

Загрузим Gerix

А зачем же ставить устаревшие версии программы? У вас два варианта: качаем у меня zip-файл gerix-wifi-cracker-2-master или наберите в терминале:

wget https://github.com/J4r3tt/gerix-wifi-cracker-2

Теперь перейдём в папку Загрузок и откроем там окно терминала. Извлечём папку из zip-файла и откроем содержимое командой:

cd gerix-wifi-cracker-2-master

И откроем программу командой:

python gerix.py

Нас встретит окно программы. Переходим во вкладку Configuration и посмотрим, что в ней есть. Выбираем наш модем и переводим его в режим мониторинга, нажав на кнопку Enable/Disable Monitor Mode:

Нижняя графа регистрирует наши действия и зелёный Success показывает, что наши манипуляции проходят верно. Кнопку Channel оставим по умолчанию – all channels – работа по всем каналам, время Seconds оставим – 10 секунд. И жмём (не забывая указывать перед каждым действием интерфейс модема, который работает в режиме мониторинга) длинную кнопку Rescan networks:

Значение Enc (Encryption) определит дальнейшие действия. Но давайте переберёмся поближе к людям…

Повторяем действия из предыдущих абзацев по переводу альфа-карты в режим мониторинга. Снова опускаемся к графе Select the target network и выбираем жертву из более богатого списка:

Сразу выделим жертву кнопкой мыши и переберёмся во вкладку WPA и нажмём на длинную кнопку General Functionalities …

… и жмём Start sniffing and Logging. Выскакивает окно, знакомое пользователям пакета Aircrack-ng.

Да, придётся снова выжидать заветные WPA Handshakes, которые должны проявиться в правой верхней части экрана. Без дополнительных манипуляций (заставлять клиентов жертвы подключаться-отключаться, то есть проводить деидентификацию) этого придётся ждать, возможно, долго. Если нет подключённого к сети клиента нет – то почти вечно.

Что можно предпринять, чтобы ускорить процесс перехвата? Читайте подробности про взлом пароля WIFI с помощью aircrack-ng. Так вот, процесс деидентификации можно проводить прямо из той же Gerix – сразу после запуска Start sniffing and Logging введите MAC адрес жертвы в поле Add victim client MAC и нажмите на кнопку (вернувшись во вкладку WPA) Client Deathentication. А вот и заветные файлы:

Нам снова понадобиться отлично составленный словарь и везение с удачей. Если словарь имеется, то можно смело перейти во вкладку Cracking и нажмите на WPA bruteforce cracking:

Поступит предложение взломать пароль с помощью утилиты Aircrack или с помощью pyrit. В любом случае вам придётся указать расположение хорошего словаря в поле Add your dictionary и надеется на успех.

Что ещё умеет Gerix ?

Создадим поддельную точку доступа при помощи Gerix .