Взлом WiFi при помощи airodump – ng. Здесь продолжаем доламывать начатое. В предыдущей статье хакер подобрался вплотную к расшифровке пароля беспроводной точки доступа жертвы. Посмотрим, как в дешифрировании будет работать программа airodump-ng .

CРАЗУ ПРО НЮАНСЫ.

Укажу только одно слово – словари. Это место – самое уязвимое в методике взлома пароля доступа по методу брутфорс. Подробности в ссылке. Указанные программы также вшиты в сборку Кали Линукс , если используете другую версию Линукса, придётся обратиться к репозиториям. Скачать обновлённые версии программ труда не составит. Как я указывал в предыдущей статье, заветная мечта хакера в случае с попыткой присовокупиться к точке доступа жертвы на данном этапе – результативная работа утилиты airodump-ng . Запущенная через команду в терминале против mac адреса жертвы (на моём конкретном примере):

airodump-ng --channel 1 --bssid 28:10:7B:EC:6A:3E -w 22 wlan0mon

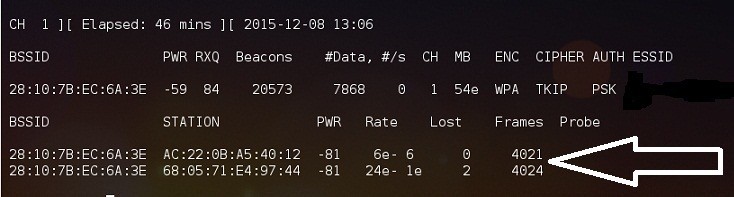

терминал, опять же, выведет окно:

и далее

Обратите внимание, нижняя часть интерфейса утилиты (см. по стрелочке на рисунке) содержит в себе 2 строки, из которых следует, что в данный момент к беспроводной точке доступа жертвы подключены два устройства. Что это: смартфоны, планшеты или ноутбук, нам неизвестно, да и незачем.. Но airodump-ng показывает нам их mac адреса. Это-то хакеру и нужно.

Взлом WiFi при помощи airodump – ng. Перехват.

Всё, что теперь необходимо взломщику – терпение (70%) и удача (30%). Основное условие на этом этапе – находиться поблизости от роутера жертвы, так как придётся “немного обмануть” одно из устройств жертвы без его, само собой, согласия. Чуть ниже объясню, почему это важно. Этот процесс называется деидентификация. Утилита запущена, но всматриваться в окно терминала смысла пока нет.

А теперь ключевой момент – нужно ждать появления в верхней строке утилиты записи:

WPA handshake: mac адрес-жертвы

Ждать очень часто приходится долго. Количество пакетов должно быть достаточным, но самое главное это именно вот такой результат:

Это и есть промежуточная (но не конечная) цель проекта. Не получается? Рассмотрим типичные проблемы (об этом знают лучше сами изобретатели утилиты, я расскажу про известные мне).

Окно терминала перехвата пакетов не выключать до появления WPA handshake !

Все дополнительные команды вводятся в новом окне терминала!

- Запущенной airodump мешают некоторые запущенные службы в самой Кали Линукс . Их список появляется на одном из этапов взлома при запуске утилиты перевода модема в режим мониторинга (см. статью Перехват пакетов), причём на список этих служб можно взглянуть, не отходя от кассы. Откройте ещё одно окно терминала и наберите уже известную команду

airmon-ng start wlan0

Утилита выведет список служб на экран. Самая “вредная” в нашем случае, это сетевая служба. Она иногда любит изменять режим работы модема на своё усмотрение. В списке первая с соответствующим числовым идентификатором. Остановим процесс командой (его номер будет постоянно меняться):

kill 2520

Если не получается и после, остановите остальные.

- Отсутствие подключённых к ТД жертвы устройств. Это главная причина неудачи. Что перехватывать-то? Устройства должны общаться… Есть вариант поймать и без них (клиентов), но не в нашем случае.

- Компьютер хакера далеко от передатчика жертвы. Вследствие слабого сигнала наблюдаются большие потери в качестве принимаемых данных. Подбирать ТД нужно поближе. Как это узнать? Столбец PWR при выборе атакуемых точек доступа и статья Снифер airodump в кали линукс хакеру в помощь.

- Хакер не должен использовать другое беспроводное соединение на своём же компьютере. Некоторые умудряются использовать тот же канал, что роутер атакуемого… О какой чистоте эксперимента может идти речь?

- Чтобы взлом WiFi при помощи airodump проходил удачно, а сниферу не приходилось терять большое количество важных пакетов, иногда приходится просто перемещаться в пространстве с целью угадать оптимальное расстояние и угол приёма сигналов роутера жертвы. Это только в учебнике волны распространяются равномерно в пространстве…

- Используя метод деидентификации устройства, не перегружайте канал связи множеством пакетов на отключение устройства-клиента.

- Идеальный вариант перехвата WPA handshake – МОМЕНТ ПОДКЛЮЧЕНИЯ к точке доступа устройства-клиента (жертва включила ноутбук, планшет, смартфон). И вот последние два пункта позволят хакеру успешно справиться с поставленной задачей. Чтобы не загромождать эту статью, выделю объяснение работы отдельно в заметку Как отключить от WIFI неприятеля с помощью кали линукс . А сейчас просто повторите команду из следующего абзаца в новом окне терминала.

Взлом WiFi при помощи airodump – ng . Как это работает на примере?

Вся суть работы деидентификатора в следующей команде (опять же применимо к моему случаю, открывается в новом окне терминала; обратите внимание,что mac адреса роутера и клиента жертвы в этом примере уже другие и взяты из следующей статьи):

aireplay-ng -0 1 -a 04:A1:51:5A:61:CD -c 00:08:22:08:52:1D wlan0mon

где

- aireplay-ng – сама утилита

- -0 – “ноль” – команда на прерывание соединения клиента (смартфоном или чем там…) по принципу “я отключаюсь”; следующее за ним число – количество прерываний (то есть в нашем случае один (1) раз). Чем оно меньше, тем менее заметно будет отключение для жертвы, одновременно заставляя смартфон повторно запросить доступ к своему роутеру, передавая в числе прочего ключ доступа – а хакер тут как тут!). Лучший способ – повторно, с течением времени вводить команду деидентификации с числом прерываний 1 или 2. Ключ обязательно себя проявит.

- -a – mac адрес точки доступа

- -c – mac адрес одного из подключённых устройств (клиента)

- wlan0mon – интернет-карта хакера.

Итак, WPA handshake на месте, четыре файла в указанной вами папке или папке по умолчанию (в Домашней). Выведем список файлов на экран. В новом окне терминала откройте список сохранённых файлов командой ls . Ключ в файле под названием имя-файла.cap (у меня 22-01.cap, если вы помните по предыдущей статье) в папке root (по умолчанию):

тут же введите команду:

aircrack-ng /root/22-01.cap

где

- aircrack-ng – команда подбора паролей

- /root/22-01.cap – путь к файлу с ключом (у вас может быть другим). Жмём ввод.

Возможно сейчас вас встретит ошибка

Please specify a dictionary (option -w)

Она означает, что версия aircrack-ng в вашей кали своего словаря не содержит, либо, при быстром окончании работы утилиты, с малым по объёму. Укажите к скачанному словарю путь на манер (если он сохранён, допустим, на Рабочем столе) более полной командой:

aircrack-ng /root/22-01.cap -w /root/Desktop/dic

где dic – условное название словаря с парольными комбинациями.

Запускаем. Ждём… В зависимости от сложности пароля и производительности системы времени на взлом WiFi при помощи airodump потребуется немало. Теперь всё зависит от качества вашего словаря. Попейте чайку. Людям приходилось пить чаёк от 50 мин. до 500 часов, так что терпения вам и терпения:

Вот как это выглядит в идеале взлом WiFi при помощи airodump и aircrack:

Однако никто, даже по истечении многих часов ожидания в предвкушении результата, не застрахован от того, что часы протекли напрасно и “парольная комбинация” в выбранном словаре не обнаружена.:

Что ж… Переходим к следующему варианту действий.

Подскажите, проделал, атаку с помощью aireplay-ng, все получилось, сеть пропала, но ноут теперь не подключается в ней вообще, в чем дело?

1.Модем остался в режиме мониторинга? Переведите его в режим управления и проверьте снова.

airmon-ng stop интерфейс0mon

вместо интерфейс подсуньте имя карты, которая была в мониторинге. Если модем внешний, удалите его из разъёма и вставьте обратно.

2.Другие сети модем видит?